بدافزار HeroRAT چیست و چگونه کار میکند؟

ایران یکی از بزرگترین هدفهای بدافزار HeroRAT بوده که هکرها آن را تحت عنوانهای مختلف از قبیل بیت کوینِ مجانی، اینترنتِ مجانی و فالوور بیشتر در شبکههای اجتماعی ارائه دادهاند.

محققان شرکت ایست (ESET) اخیرا خانوادهای از بدافزارهای اندروید با قابلیت کنترل از راه دور را پیدا کردهاند. این بدافزار از پروتکل تلگرام برای ارتباط با کنترل کنندهی مرکزی خود استفاده میکند و به نظر میرسد قبل از مرداد ۱۳۹۶ شروع به پخش شدن کرده است. در اسفند ۱۳۹۶ کد این بدافزار در کانالهای هکری در تلگرام پخش شده و منجر به ساخته شدن و شیوع صدها نسخهی متفاوت از این نوع بدافزار شده است. با وجود در دسترس بودنِ منبعِ کد این بدافزار یک نسخهی پولی از آن به نام HeroRAT در برخی کانالهای خصوصی بر اساس قابلیتهای مختلف و سطوحِ مختلف پشتیبانی به قیمتهای متفاوت برای فروش عرضه شد.

اگر میپرسید که چرا کسی بدافزار را میفروشد و چه کسانی آنها را میخرند باید گفت که خریداران بدافزارها معمولا از آنها به منظورِ حمله به یک شخص یا گروه خاص، و سو استفاده از اطلاعات به دست آمده برای اهداف سیاسی، اقتصادی یا اجتماعی و ... استفاده میکنند.

HeroRAT چگونه کار میکند؟

هکرهای سازندهی این بدافزار، آن را در قالبها یا به نامهای مختلف و جذاب برای کاربران از طریق شبکههای اجتماعی، پیامرسانهای مختلف و بازارهای اپلیکیشنِ غیر قابل اعتماد ارائه میدهند. ایران یکی از بزرگترین هدفهای این بدافزار بوده که هکرها آن را تحت عنوانهای مختلف از قبیل بیت کوینِ مجانی، اینترنتِ مجانی و فالوور بیشتر در شبکههای اجتماعی ارائه دادهاند. اما این بدافزار تا به حال در فروشگاهِ گوگل پلی دیده نشده است.

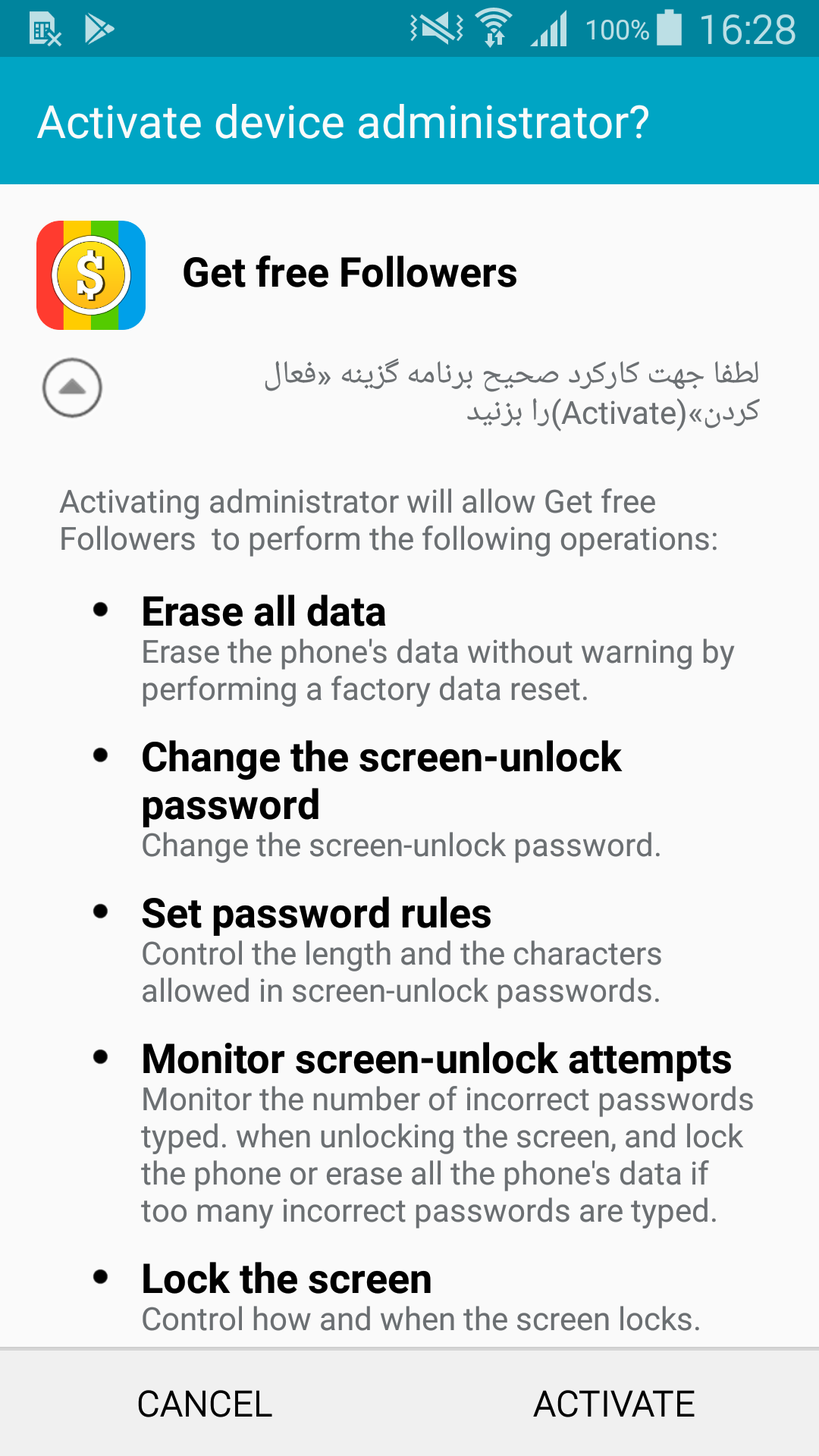

این بدافزار در نسخههای مختلفِ اندروید کار میکند و کاربر باید دسترسیهای مختلفی که این آپلیکیشن لازم دارد (در برخی موارد دسترسی ادمین به دستگاه) را به آن بدهد. هکرها برای تسهیلِ این امر و راضی کردن کاربران برای دادنِ این دسترسیها از ترفنِد مهندسی اجتماعی استفاده میکنند.

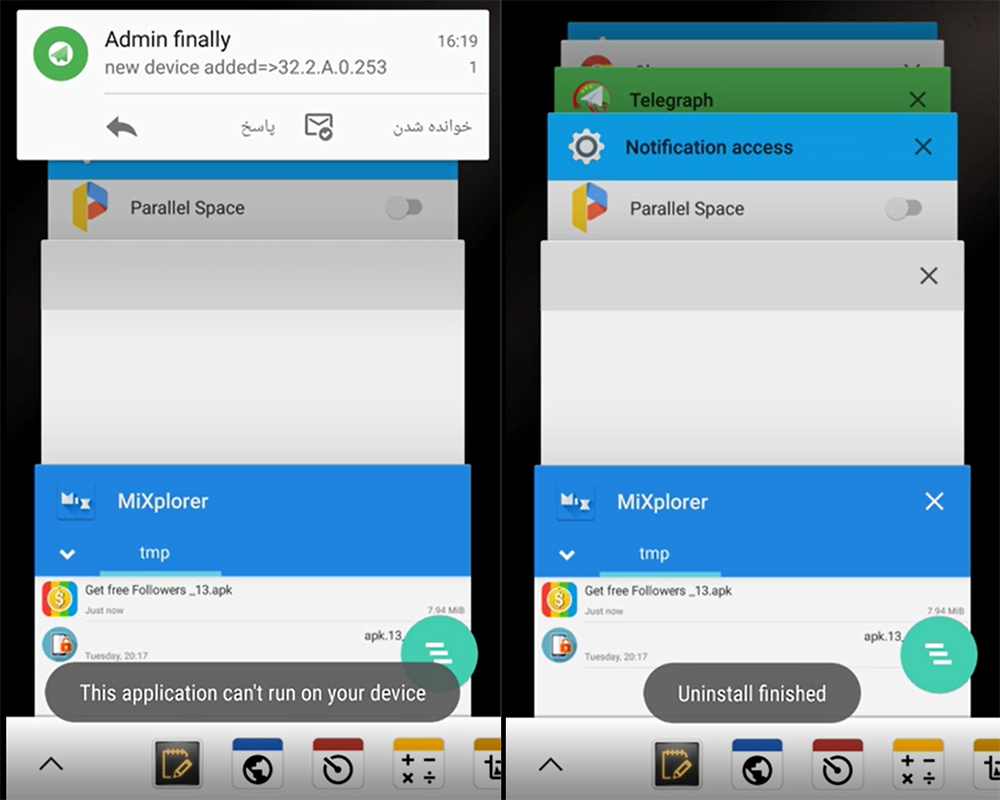

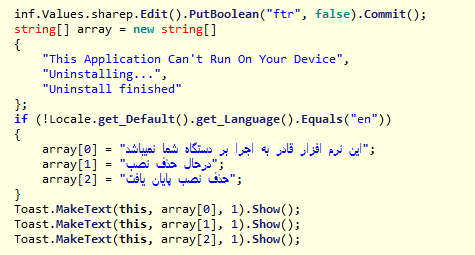

بعد از نصبِ بدافزار روی دستگاه و گرفتن دسترسیهای لازم، اپلیکیشن پیامی (انگلیسی یا فارسی با توجه به تنظیمات زبان دستگاهِ کاربر) مبنی بر اینکه «برنامه بر روی دستگاه قابل اجرا نیست»، به کاربر نشان میدهد و در ظاهر خود را از روی دستگاه حذف میکند و حتی علامت این اپلیکیشن هم از روی دستگاه حذف میشود. در این زمان هکرها از طرف اپلیکیشن پیامی مبنی بر اینکه دستگاهِ قربانی به لیست دستگاههای تحت نظارت اضافه شده، دریافت میکنند.

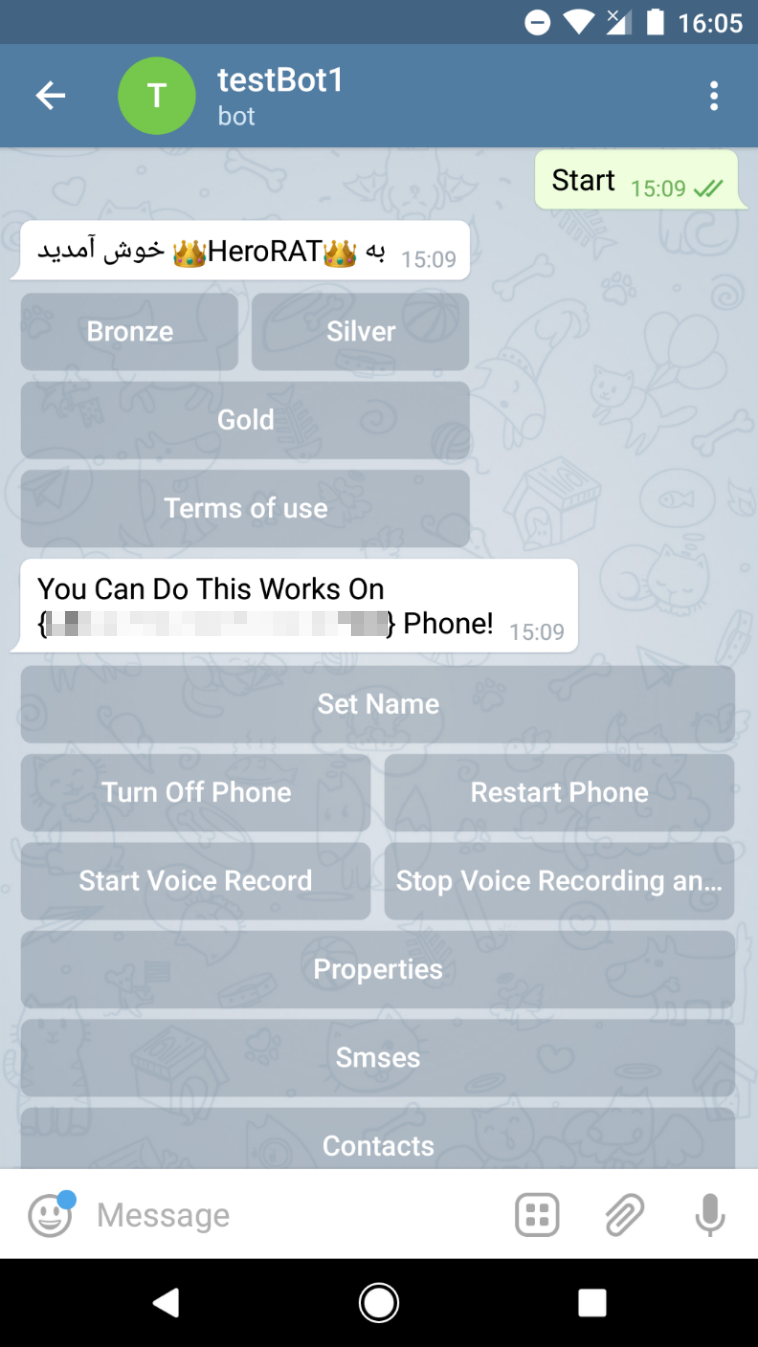

از این به بعد هکرها قادرند تا سیستمِ قربانی را تحت کنترل درآورده و نظارت کنند. آنها برای این منظور از قابلیتِ باتهای تلگرامی استفاده میکنند و از طریق باِت تلگرام به سیستم آلودهی کاربر پیام میفرستند یا اینکه اطلاعات جمعآوری شده از دستگاه کاربر را دریافت میکنند. از جمله قابلیتهای این بدافزار میتوان به خواندنِ پیامها و دسترسی به دفترچه تلفنِ قربانی، فرستادنِ فایلهای روی دستگاهِ قربانی، ارسال پیام، برقراری مکالمهی تلفنی، ضبطِ صدا، گرفتنِ عکس از صفحهی دستگاه، تغییر تنظیمات و ردیابی محلِ دستگاه اشاره کرد.

این بدافزار در سه سطحِ برنز، نقره و طلا به ترتیب به قیمت ۲۵، ۵۰ و ۱۰۰ دلار فروخته میشود. کد این بدافزار ۶۵۰ دلار است که در مقایسه با موارد مشابه بسیار گران است.

چگونه از آلوده شدن توسط این بدافزارها جلوگیری کنیم؟

با توجه به اینکه منبعِ کد این بدافزار در دسترس عموم است، میتوان مطمئن بود که نسخههای جدید از آن با قابلیتها و عملکردهای مختلف را در آینده نیز شاهد خواهیم بود. به این دلیل که این بدافزار خود را در قالب اپلیکیشنهای مختلف جایگزین میکند فقط بررسی کردن دستگاهِ با نگاه کردن به آپهای نصب شده کافی نیست. اگر فکر میکنید که دستگاهتان به این بدافزار آلوده شده، حتما آن را با استفاده از یک ویروسیابِ مخصوص اندروید چک کنید.

===================================================================

پینوشت: نوشتهی بالا ترجمهی خلاصه شدهای از مقالهی welivesecurity.com است. تصاویر موجود با اجازهی منتشرکنندهی اصلی مقاله استفاده شده است.